Die Zahl der Hacker-Attacken steigt, auch mittelständische Unternehmen oder kleinere Organisationen werden zum Ziel der Angreifer. Ein aussichtloses Rennen? Nicht, wenn in die Sicherheitsarchitektur investiert wird. Was hilft, sind automatisierte Verfahren auf KI-Basis und Fachkräfte, die Themen wie AI und Security ganzheitlich denken. Auf diese Art entsteht eine Cyber-Sicherheit der nächsten Generation. Ein Essay von André Boße

Ein kurzer Check der Nachrichtenlage Ende September 2020: Wer den Begriff „Cyber-Angriff“ in die News-Suchmaschine eingibt, erhält eine Reihe von Treffern, die Riege der Opfer ist gemischt: Sie kommen aus unterschiedlichsten Branchen, betroffen sind Unternehmen unterschiedlichster Größe – vom Kleinunternehmen über den Mittelstand bis hin zum Konzern, Institutionen, Organisationen und Behörden aus aller Herren Länder. Und nicht selten tauchten im Nachhinein sensible Daten nach derartigen Cyber-Angriffen frei einsehbar im Netz auf. Der mutmaßliche Hintergrund: Die Hacker wollten vier Millionen Dollar erpressen.

Unsicherheitsfaktor Mensch

Laut der Deloitte-Studie spielt menschliches Fehlverhalten eine große Rolle, wenn sich in Organisationen und Unternehmen große Sicherheitslücken ergeben. Bei den Verursachern stehen ungeschulte Mitarbeiter an erster Stelle, sie sind für 51 Prozent der von Menschen innerhalb des Betriebs verursachten Vorfälle verantwortlich. Mit Abstand folgen die Nutzung mobiler Endgeräte (37 %) sowie Social-Media-Aktivitäten (26 %). Die Unternehmen selbst wissen um diese Schwachstellen: Alle Studienteilnehmer schätzten den Informationsgrad der eigenen Mitarbeiter zu sicherheitsrelevanten Cyber-Themen als mittel bis niedrig ein. Fort- und Weiterbildungen sind also dringend notwendig.

Unklar ist dagegen weiterhin, wer hinter dem Cyber-Angriff auf die Düsseldorfer Uniklinik steckt. Diese Attacke ist ein besonders problematischer Fall, weil Krankenhäuser ein Teil der Kritischen Infrastrukturen (KRITIS) darstellen. Als die Hacker das IT-System der Uniklinik lahmgelegt hatten, funktionierten dort die Prozesse nicht mehr; die Notaufnahme konnte nicht mehr angefahren werden, eine Patientin verstarb, mutmaßlich, weil ihr nicht früh genug geholfen werden konnte. Als „ein Desaster“ bezeichnete Lothar Kratz, Sprecher des Verbandes Krankenhausgesellschaft NRW, die Folgen der Hacker-Attacke in einem Interview mit der Deutschen Presse- Agentur (dpa). Aber hätte man diesen Angriff nicht verhindern können, gerade in einer Klinik, für die in Sachen Cyber-Sicherheit die harten KRITIS-Kriterien gelten?

IT-Sicherheit zu erreichen, sei ein ständiger „Wettlauf mit den Hackern“, erklärt Lother Kratz der dpa. Wobei sich dieser Wettlauf in diesem Fall offenbar an der bekannten Geschichte vom Hasen und dem Igel orientiert: Egal, was die Verteidiger auch machen, die Angreifer sind schon weiter. Um mit ihnen mithalten zu können, brauche man sehr gutes IT-Security-Personal, sagt Kratz. Doch Fachkräfte seien rar. Es sei daher auch „eine Frage des Geldes“.

Altbackene Security macht es Hackern leicht

Wer heute als Nachwuchstalent mit Schwerpunkt IT-Sicherheit seine Karriere startet, darf sich also sicher sein: Die Nachfrage nach dem Know-how ist enorm. Jedoch sind solche Jobs undankbar, bei denen man eben die Rolle des Hasen einnimmt, der kaum eine Chance hat, den Igel zu erwischen. Das liegt jedoch nicht daran, dass Hacker besser sind als die Security-Spezialisten: Lutz Meyer, Partner bei der Beratungsgesellschaft Deloitte und dort Leiter des Bereichs Deloitte Private, der sich auf mittelständische Unternehmen fokussiert, nennt als Grund für den Rückstand der Verteidiger, dass „lange Zeit Sicherheitsaspekte im Kontext des Internets und der Digitalisierung zu sehr vernachlässigt worden sind“. „Cyber Security im Mittelstand“ heißt die von ihm verantwortete Studie, und sie zeigt, wo bei den mittelständischen Unternehmen – „den wahren Erfolgsträgern der deutschen Wirtschaft“, wie Meyer schreibt – die Probleme liegen. So hätten die mittelgroßen und kleineren Unternehmen bisher bei Cyber-Attacken nicht so sehr im Mittelpunkt gestanden wie die großen Konzerne.

Damit aus der Corona-Krise keine Security-Krise wird

Für viele Sicherheitsstrategen ist es ein Albtraum, wenn immer mehr Mitarbeiter nicht mehr an ihrem Böroarbeitsplatz tätig sind, der an das interne IT-System angedockt ist, sondern von zu Hause mit eigenen Devices und eigenen Netzwerken arbeiten. Die Initiative Cyber Security Cluster hat einen Leitfaden veröffentlicht, der Unternehmen, IT-Abteilungen und Mitarbeitern Orientierung gibt, wie sich Daheim ein sicherer Home-Office- Platz einrichten lässt und welche Fehler dabei unbedingt vermieden werden sollten.

„Daraus“, so Meyer, „sollte man jedoch nicht folgern, dass sich Mittelständler zurücklehnen und allzu sicher fühlen dürfen.“ Ein Blick auf die IT-Security-Architektur zeige häufig schnell, dass dieses Sicherheitsgefühl trügt. Meyer erläutert: „Veraltete Systeme, unzureichende Sicherheitsstandards und nicht zuletzt menschliche Fehler können auch im Mittelstand zu enormen, teilweise existenzbedrohenden Situationen während eines Cyber-Angriffs oder in unmittelbarer Folgezeit führen.“ Dennoch werde, so zeigt es eine Umfrage zur Studie, das Risiko bei vielen mittelständischen Unternehmen weiterhin unterschätzt: Für 48 Prozent der befragten Unternehmen stellen Cyber-Risiken kein zentrales Thema dar, mehr als ein Drittel verfügt im Fall der Fälle nicht einmal über einen Notfallplan. Dabei, so wird es in der Studie klargestellt, „ist die Reaktionsgeschwindigkeit eine der größten Herausforderungen bei der Abwehr einer Cyber-Attacke.“

Bedrohung von morgen ist längst heute aktuell

Viele millionenschwere Unternehmen schützen sich also nicht nennenswert mehr, als es auch private Nutzer tun. Das ist eine dramatische Schieflage.

Wer weder das Risiko richtig einschätzt noch eine Idee hat, wie und mit welchem Expertenwissen man diese abwehren könnte, wird für Hacker zum leichten Opfer. „Ein Großteil der Abwehrmaßnahmen, die die befragten Unternehmen im Bereich Cyber-Security ergreifen, geht selten über die klassischen Rahmenwerke für IT-Sicherheit wie Virenscanner oder Firewalls hinaus“, fasst Studien-Autor Lutz Meyer im Summary zusammen. Viele millionenschwere Unternehmen schützen sich also nicht nennenswert mehr, als es auch private Nutzer tun. Das ist eine dramatische Schieflage. Interessant ist, dass diese heute noch „sicherheitsblinden“ Unternehmen das Security-Thema in der Zukunft deutlich höher bewerten: Während aktuell rund 50 Prozent der Befragten die Relevanz des Themas als „hoch“ oder „sehr hoch“ einschätzten, liegt der Anteil dieser Nennungen „in der Zukunft“ bei 83 Prozent. Viele Unternehmen erkennen also nicht, dass die Bedrohung von morgen schon heute aktuell ist.

Wie aktuell die Gefahr ist, zeigt die internationale „Cost of a Data Breach“-Studie, die IBM zusammen mit dem Ponemon Institut durchgeführt hat. Kommt es in Deutschland zu Datenvorfällen, also zum Verlust oder ungewollten Offenlegung von Daten, stecken in 57 Prozent der Fälle böswillige Angriffe dahinter. Der Anteil von Systemfehlern liegt nur bei 24 Prozent. Wie aber gelangen die Hacker in die Netzwerke der Unternehmen? Laut der IBM-Studie nutzen „fast 40 Prozent der Angreifer die Zugangsdaten von Mitarbeitern oder fehlerhafte Cloud-Konfigurationen aus“. Verschärft wird das Problem durch die deutliche Zunahme von Home-Office-Zeiten im Zuge der Corona-Krise: 70 Prozent der befragten Unternehmen, die während der Covid-19-Pandemie Home-Office eingeführt haben, rechneten mit mehr Datenpannen und überdenken deswegen ihre Sicherheitsstrategie. Als „Markt für gehackte Daten“ nimmt das Darknet weiter in seiner Bedeutung zu: Hier finden Cyber-Angreifer die „digitalen Generalschlüssel“, die sie für ihre Attacken benötigen: „Immer mehr Daten in Form von E-Mailadressen, Usernamen und Passwörtern werden gestohlen. Allein 2019 waren es über 8,5 Milliarden gestohlene Datensätze“, heißt es in der „Cost of a Data Breach“-Studie. Zum Vergleich: Von 2016 bis 2018 wurden in einem dreimal so langen Zeitraum insgesamt 11,3 Milliarden Daten geraubt.

Dringende Empfehlung: Mehr Budget für Cyber-Sicherheit

Ist der Kampf gegen die Angreifer also hoffnungslos? Nicht, wenn sich die Unternehmen und Organisatoren endlich ernsthaft wappnen. Und zwar mit Hilfe von genügend großen Investitionen in die Sicherheit, also in Personal und Strukturen. Die Deloitte-Umfrage zeigt, dass beim Budget, das den Cyber-Security-Verantwortlichen zur Verfügung steht, noch eine Menge Luft nach oben ist: So gaben 81 Prozent der Teilnehmer an, weniger als 50.000 Euro pro Jahr auszugeben, davon 43 Prozent sogar weniger als 10.000 Euro. „Aus Expertensicht ist dies nicht genug“, heißt es in der Studie: Gemessen an der Empfehlung, dass rund 0,5 bis 2 Promille des Umsatzes für Cyber-Sicherheit aufgewendet werden sollten, erfüllten 89 Prozent der Unternehmen diese Maßgabe.

Gesetzliche Vorgaben für IT-Sicherheit

Fast jedes zweite Unternehmen in Deutschland (47 %) fordert höhere gesetzliche Anforderungen an die IT-Sicherheit in der Wirtschaft. Das hat die repräsentative Ipsos-Umfrage im Auftrag des TÜV-Verbands „TÜV Cybersecurity Studie“ unter 503 Unternehmen ab zehn Mitarbeitern ergeben. Befragt wurden IT-Sicherheitsverantwortliche, IT-Leiter und Mitglieder der Geschäftsleitung. Demnach stimmen zudem 59 Prozent der Aussage zu, dass Regulierung durch den Gesetzgeber wichtig ist und zu einer besseren IT-Sicherheit ihres Unternehmens beiträgt. „Die Unternehmen geben ein überraschend starkes Votum für eine stärkere gesetzliche Regulierung der IT-Sicherheit in der Wirtschaft ab“, sagte Dr. Michael Fübi, Präsident des TÜV-Verbands (VdTÜV), bei Vorstellung der Studie. Die wichtigsten Gründe für den Wunsch nach strengeren staatlichen Vorgaben seien eigene Erfahrungen mit Cyberkriminalität und die digitale Transformation.

Wenn Unternehmen in die Daten-Sicherheit investieren, geht der weltweite Trend verstärkt dahin, auf automatisierte Security-Verfahren zu setzen. Dass sich das rechnet, hat die IBM-Studie auf globaler Ebene herausgefunden: „Für nichtautomatisierte Unternehmen waren Datenpannen 2019 mit sechs Millionen US-Dollar mehr als zwei Mal so teuer wie für Unternehmen, die auf Künstliche Intelligenz und Machine Learning setzen.“ Hier beziffert der Report die Kosten der Datenvorfälle bei nur 2,45 Millionen US-Dollar. Der große Vorteil der Security-Automatisierung: Sie ist bei der Reaktion und Eindämmung eines Vorfalles laut Studien-Berechnung 74 Tage schneller als Verfahren ohne Smart-Tech. Eine erfreuliche und überraschende Erkenntnis der Studie: Beim Thema Security-Automatisierung liegen die deutschen Unternehmen weltweit an der Spitze. Es scheint also der Fall zu sein, dass diejenigen Unternehmen, die Cyber-Security bereits jetzt ernst nehmen, mehr als die Firmen aus anderen Ländern die Potenziale neuer Sicherheitstechnologien erkennen. Und das zahlt sich aus: „Deutsche Unternehmen reagieren mit nur 160 Tagen am schnellsten auf Datenpannen, im globalen Vergleich sind es 280 Tage.“ Das spart Geld: Vorfälle, für deren Identifizierung und Eindämmung die Unternehmen mehr als 200 Tage benötigen, seien im Durchschnitt mehr als eine Million US-Dollar teurer als Pannen, die in weniger als 200 Tagen behoben werden, haben die Studienautoren kalkuliert.

KI ermöglicht automatisierte Security

Technische Fortschritte der AI können maßgeblich zur Verbesserung der Cyber-Sicherheit beitragen.

Ein Grund, den Einsatz von KI im Bereich der Sicherheits- Architektur skeptisch zu betrachten, ist für viele Unternehmen und Organisationen die schwer zu beurteilende Leistungsfähigkeit dieser Systeme. Dieses Problem war Grundlage eines Workshops am Fraunhofer-Institut für Sichere Informationstechnologie SIT, in dessen Rahmen Experten aus Wissenschaft und Wirtschaft Empfehlungen zum Thema „AI, Security & Privacy“ erarbeitet haben. Die Spezialisten sind sich sicher: „Technische Fortschritte der AI können maßgeblich zur Verbesserung der Cyber-Sicherheit beitragen.“ Wobei es zu bedenken gilt, dass die Angreifer ebenfalls auf KI-Methoden setzen. Noch betrachten viele Unternehmen die Künstliche Intelligenz daher eher als potenziellen Gefährder denn als Komponente der eigenen Sicherheitsstrategie.

Die Autoren fordern daher Mindeststandards, Qualitätskriterien sowie einen „Code of Conduct“, um Vertrauen zu schaffen. Dazu würden die technische Möglichkeit, die AI abzuschalten, zählen, aber auch Richtlinien für die Themen Ethik und Datenschutz, die diskutiert werden müssten, „um das Verhältnis von Mensch und Maschine wertekonform zu gestalten“. Das zu bewerkstelligen, funktioniert nicht ohne KI-Fachkräfte mit Expertise für Cyber-Sicherheit und Datenschutz. Wobei die Experten vom Fraunhofer SIT das Feld des notwendigen Know-hows noch deutlich erweitern: „Es braucht neben Informatikern auch Philosophen, Juristen, Ingenieure, Betriebswirte und viele weitere Experten, die AI ausreichend verstehen und anwenden können.“ So entstehe Schritt für Schritt eine Cyber-Sicherheit der nächsten Generation. Ihre Basis: KI- und IT-Kompetenz in allen relevanten Disziplinen und Sektoren. Nur, wenn Unternehmen und Organisationen durchdrungen sind von Methoden-Security und einer allgegenwärtigen Achtsamkeit, lassen sich Attacken abwenden. Mit dem Ziel, dass Hase und Igel die Rollen tauschen.

Buchtipp

Security Awareness

Security Awareness

Die Awareness für Informationssicherheit gewinnt aufgrund einer steigenden Bedrohungslage und immer strengerer Compliance-Anforderungen zunehmend an Bedeutung. Das Buch „Security Awareness“ von Stefan Beißel, Leiter für Informationssicherheit und Risikomanagement bei einem führenden europäischen Dienstleister für Straßenbenutzungsgebühren, bietet eine fundierte Einführung in die Awareness und eine Handlungshilfe für die Gestaltung und Umsetzung von geeigneten Maßnahmen. Es vermittelt auch Wissen darüber, welche Verknüpfungen die Awareness zu anderen Fachbereichen besitzt. Unter anderem werden Risikomanagement, Wirtschaftlichkeit, Governance, Compliance und Lernpsychologie betrachtet. Stefan Beißel: Security Awareness. De Gruyter Oldenbourg 2019, 44,95 Euro.

Security Awareness

Security Awareness

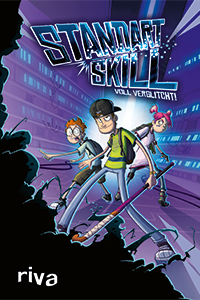

Für Stanni ist es ein guter Tag. Er spielt ein paar Runden in seinem Lieblingsgame, stellt sogar fast einen Rekord auf. Doch dann verändert sich plötzlich die Spielwelt: Probleme treten auf. Er will sich ausloggen, doch es geht nicht. Stanni steckt fest – mitten in einem Videospiel! Mit einem Mal verspürt er Hunger und Durst, kann schmecken und riechen. Und sich verletzen. Was wie ein ganz normaler Tag begann, wird zum größten Abenteuer seines Lebens. Er ist gefangen im Tal Royal. Um wieder in die echte Welt zurückzukehren, muss Stanni herausfinden, was es mit den Fehlern im Spiel auf sich hat. Und er muss sich beeilen. Autor des Buchs „Voll verglitcht!“ ist Standart Skill, einer von Deutschlands bekanntesten Youtubern. Standart Skill: Voll verglitcht! Riva 2020, 14 Euro.

Für Stanni ist es ein guter Tag. Er spielt ein paar Runden in seinem Lieblingsgame, stellt sogar fast einen Rekord auf. Doch dann verändert sich plötzlich die Spielwelt: Probleme treten auf. Er will sich ausloggen, doch es geht nicht. Stanni steckt fest – mitten in einem Videospiel! Mit einem Mal verspürt er Hunger und Durst, kann schmecken und riechen. Und sich verletzen. Was wie ein ganz normaler Tag begann, wird zum größten Abenteuer seines Lebens. Er ist gefangen im Tal Royal. Um wieder in die echte Welt zurückzukehren, muss Stanni herausfinden, was es mit den Fehlern im Spiel auf sich hat. Und er muss sich beeilen. Autor des Buchs „Voll verglitcht!“ ist Standart Skill, einer von Deutschlands bekanntesten Youtubern. Standart Skill: Voll verglitcht! Riva 2020, 14 Euro. Ein neues Land – das klingt wie eine Verheißung. Tatsächlich ist es längst da, dieses neue Land, nur muss es endlich sichtbar werden. Verena Pausder entwirft in ihrem Buch eine faszinierende Skizze der Zukunft, mutig und konsequent. Es ist der Entwurf eines Landes, das nicht mehr auf den Wohlstand der Vergangenheit setzt, sondern mit neuen Technologien, neuen Lebensentwürfen – und vor allem neuen Ideen – das Leben von uns allen verändern wird. „Das Neue Land“ ist so etwas wie die Grundsatzerklärung einer Generation, die endlich Verantwortung übernehmen und den gesellschaftlichen, politischen und ökologischen Umbau weiter vorantreiben will. Dass wir etwas ändern müssen, dass wir digitaler, innovativer, flexibler, neugieriger, mutiger und menschlicher werden müssen, ist bekannt – es mangelt nur an der Umsetzung. Verena Pausder: Das neue Land. Murmann 2020, 20 Euro.

Ein neues Land – das klingt wie eine Verheißung. Tatsächlich ist es längst da, dieses neue Land, nur muss es endlich sichtbar werden. Verena Pausder entwirft in ihrem Buch eine faszinierende Skizze der Zukunft, mutig und konsequent. Es ist der Entwurf eines Landes, das nicht mehr auf den Wohlstand der Vergangenheit setzt, sondern mit neuen Technologien, neuen Lebensentwürfen – und vor allem neuen Ideen – das Leben von uns allen verändern wird. „Das Neue Land“ ist so etwas wie die Grundsatzerklärung einer Generation, die endlich Verantwortung übernehmen und den gesellschaftlichen, politischen und ökologischen Umbau weiter vorantreiben will. Dass wir etwas ändern müssen, dass wir digitaler, innovativer, flexibler, neugieriger, mutiger und menschlicher werden müssen, ist bekannt – es mangelt nur an der Umsetzung. Verena Pausder: Das neue Land. Murmann 2020, 20 Euro. Dank der atemberaubenden Fortschritte maschinellen Lernens scheint die Überwindung des Todes zum Greifen nah zu sein. Weltweit arbeiten Unternehmen daran, aus einer Fülle von Nutzerdaten digitale Doppelgänger*innen entstehen zu lassen. Während sich mehr und mehr Menschen von den Religionen abwenden und die Neurowissenschaften die Idee der Seele für erledigt erklären, erfährt der Glaube an ein Leben nach dem Tod im Digitalzeitalter eine überraschende Renaissance. In ihrem ersten gemeinsamen Buch begeben sich die preisgekrönten Filmemacher Moritz Riesewieck und Hans Block auf eine hochspannende Reise ins digitale Jenseits. Was sie dort vorfinden, ist mal berührend, mal verstörend und oft auch überraschend witzig. Immer aber schwingt die eine große Frage mit: Was passiert mit dem Menschen, wenn ihm seine letzte große Gewissheit genommen wird – die der eigenen Sterblichkeit? Moritz Riesewieck, Hans Block: Die digitale Seele. Goldmann 2020, 20 Euro.

Dank der atemberaubenden Fortschritte maschinellen Lernens scheint die Überwindung des Todes zum Greifen nah zu sein. Weltweit arbeiten Unternehmen daran, aus einer Fülle von Nutzerdaten digitale Doppelgänger*innen entstehen zu lassen. Während sich mehr und mehr Menschen von den Religionen abwenden und die Neurowissenschaften die Idee der Seele für erledigt erklären, erfährt der Glaube an ein Leben nach dem Tod im Digitalzeitalter eine überraschende Renaissance. In ihrem ersten gemeinsamen Buch begeben sich die preisgekrönten Filmemacher Moritz Riesewieck und Hans Block auf eine hochspannende Reise ins digitale Jenseits. Was sie dort vorfinden, ist mal berührend, mal verstörend und oft auch überraschend witzig. Immer aber schwingt die eine große Frage mit: Was passiert mit dem Menschen, wenn ihm seine letzte große Gewissheit genommen wird – die der eigenen Sterblichkeit? Moritz Riesewieck, Hans Block: Die digitale Seele. Goldmann 2020, 20 Euro. Digitalisierung ist der revolutionäre, quasireligiöse Mythos unserer Zeit. Eine von künstlicher Intelligenz übernommene, in Nullen und Einsen pulverisierte Welt ist das dominante Narrativ. Es fokussiert vor allem auf technische und ökonomische Effizienzsteigerung. Es betrachtet hauptsächlich Märkte, Wettbewerbsdynamiken und den technischen Fortschritt. Doch welche Auswirkungen hat die Digitalisierung für den einzelnen Menschen, für die Gesellschaft? Wie viel Digitalisierung wollen wir in unserem Leben? Oder besser gesagt: wie wollen wir eigentlich leben? Antworten liefert das neue Buch von Andreas Philipp und David Christ. Es lotet die Digitalisierung in einem breiten gesellschaftlichen und sozialethischen Kontext aus und untermauert diesen mit interdisziplinären wissenschaftlichen Erkenntnissen. Anschaulich zeigt es konkrete und attraktive Möglichkeiten für das eigene Handeln und Entscheiden. Andreas Philipp, David Christ: Postdigital. BusinessVillage 2020, 36,95 Euro.

Digitalisierung ist der revolutionäre, quasireligiöse Mythos unserer Zeit. Eine von künstlicher Intelligenz übernommene, in Nullen und Einsen pulverisierte Welt ist das dominante Narrativ. Es fokussiert vor allem auf technische und ökonomische Effizienzsteigerung. Es betrachtet hauptsächlich Märkte, Wettbewerbsdynamiken und den technischen Fortschritt. Doch welche Auswirkungen hat die Digitalisierung für den einzelnen Menschen, für die Gesellschaft? Wie viel Digitalisierung wollen wir in unserem Leben? Oder besser gesagt: wie wollen wir eigentlich leben? Antworten liefert das neue Buch von Andreas Philipp und David Christ. Es lotet die Digitalisierung in einem breiten gesellschaftlichen und sozialethischen Kontext aus und untermauert diesen mit interdisziplinären wissenschaftlichen Erkenntnissen. Anschaulich zeigt es konkrete und attraktive Möglichkeiten für das eigene Handeln und Entscheiden. Andreas Philipp, David Christ: Postdigital. BusinessVillage 2020, 36,95 Euro. Künstliche Intelligenz ist heute überall. Sie steckt im Smartphone, in medizinischen Geräten oder im Kühlschrank. Sie säubert unseren Haushalt und überwacht Aktienkurse. Auch künstlerische Prozesse werden immer häufiger automatisiert: Maschinen erschaffen Skulpturen, komponieren Musikstücke oder malen Bilder, die für viel Geld versteigert werden. Und natürlich schreiben sie auch Texte. Aber was heißt es, wenn wir sagen, dass eine Maschine kreativ ist? Dadurch, dass in poesie.exe zunächst die Hinweise auf die Urheberschaft des jeweiligen Textes fehlen, kommt es zu einer Art literarischem Turing-Test. Lässt sich noch unterscheiden, ob ein Text von einem Computerprogramm oder einem Menschen verfasst wurde? Und: Spielt das am Ende überhaupt eine Rolle? Dieses Buch enthält Texte von menschlichen Autorinnen und Autoren sowie von Maschinen. Fabian Navarro (Hrsg.): poesie.exe – Texte von Menschen und Maschinen. Satyr 2020, 14 Euro.

Künstliche Intelligenz ist heute überall. Sie steckt im Smartphone, in medizinischen Geräten oder im Kühlschrank. Sie säubert unseren Haushalt und überwacht Aktienkurse. Auch künstlerische Prozesse werden immer häufiger automatisiert: Maschinen erschaffen Skulpturen, komponieren Musikstücke oder malen Bilder, die für viel Geld versteigert werden. Und natürlich schreiben sie auch Texte. Aber was heißt es, wenn wir sagen, dass eine Maschine kreativ ist? Dadurch, dass in poesie.exe zunächst die Hinweise auf die Urheberschaft des jeweiligen Textes fehlen, kommt es zu einer Art literarischem Turing-Test. Lässt sich noch unterscheiden, ob ein Text von einem Computerprogramm oder einem Menschen verfasst wurde? Und: Spielt das am Ende überhaupt eine Rolle? Dieses Buch enthält Texte von menschlichen Autorinnen und Autoren sowie von Maschinen. Fabian Navarro (Hrsg.): poesie.exe – Texte von Menschen und Maschinen. Satyr 2020, 14 Euro.